Introduction :

السلام عليكم اليوم راح أتكلم عن أهمية الهندسة العكسية في تطبيقات الأيفون وأهميتها في فحص التطبيقات . يظن الكثير أن البروسس يأخذ وقت كثير والكلام هذا نسبي ولو أتفق معه بشكل كبير ولكن فوائده كثير من حيث تجميع معلومات عن المكتبات المستخدمه وغيرها من الأمور الي راح توصلنا لثغرات أكثر وكل مافهمنا التطبيق عن طريق الهندسة العكسية والتحليل الساكن كل ما وصلنا لثغرات أكثر وكل مافهمنا طريقة عمل التطبيق أكثر .

What you need ? :

فالبدايه تحتاج ولو فهم بسيط في للغات البرمجه أوقد تعاملت معه سابقاُ وهذا كافي ولكن في تطبيقات أبل بذات تحتاج فهم في ال Arm أسمبلي علشان أسهل الموضوع لازم يكون عندك قدر كافي في فهم بعض الأشياء الي بذكرها وهي :

Swift

objective c

arm assembly

وبعد من المهارات الي تحتاجها تحاول تنشئ تطبيق بنفسك وهذا سهل على مستخدمين ماك والي ماعنده ماك يقدر يجرب هاكنتوش لأن لما تنشئ تطبيق وتفهم كيف المطور أو المبرمج يفكر راح تفهم كيف تتخطى المشاكل الي تواجهك لما تفحص أي تطبيق .

Static analysis & Reverse Enginering :

جاء وقت الجد بعد مافهمت الأساسيات الي تحتاجها راح أتكلم عن التولز الي أستخدمها شخصياُ و منها :

عن نفسي أستخدم Hopper في الهندسة العكسيه البرنامج سهل ومميزات كثيره ولكن للأسف مدفوع ويشتغل على الماك ولينكس فقط و IDA خيار ممتاز لكن أنا أفضل Hopper لكن في البداية نسحب التطبيق المستهدف ونحللها بأي تولز تفضل سواءً ب Mobsf ولا IPA_SCOPE اداة جباره ونتايجها ممتازه ولكن أنا اعتدمت IPA_SCOPE في البحث عن الملفات الحساسه الي أشوفها في بعض التطبيقات الي افحصها فالبداية نستخدم أي تول ذكرنها فوق أنا راح أستخدم IPA-SCOPE بعد ما أخترنا نستخدم النتائج في عميلة الهندسة العكسية :

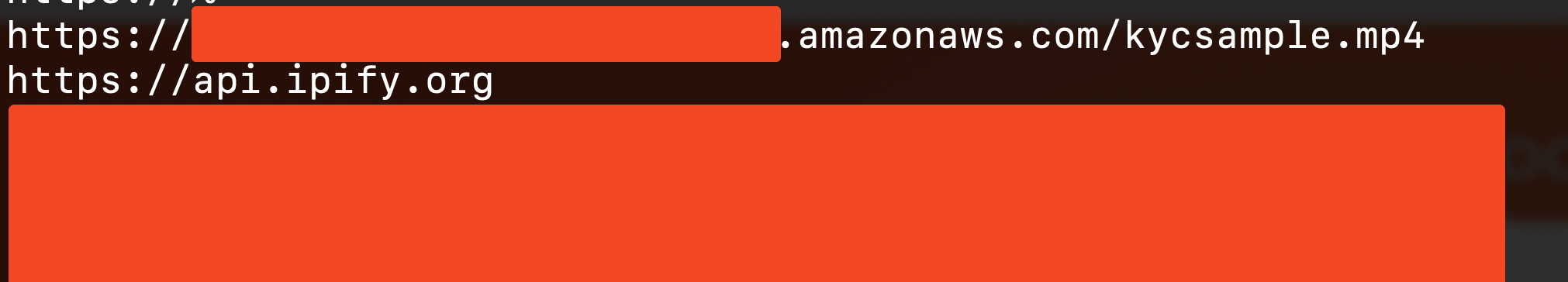

فا لو لاحظنا فوق عرفنا أن التطبيق يستخدم كلاود من نوع أمازون وبعد عرفنا أن التطبيق يستخدم موقع لاجلب ايبي اي مستخدم للتطبيق ولكن المهم هنا في باقي النتايج خل نشوفها :

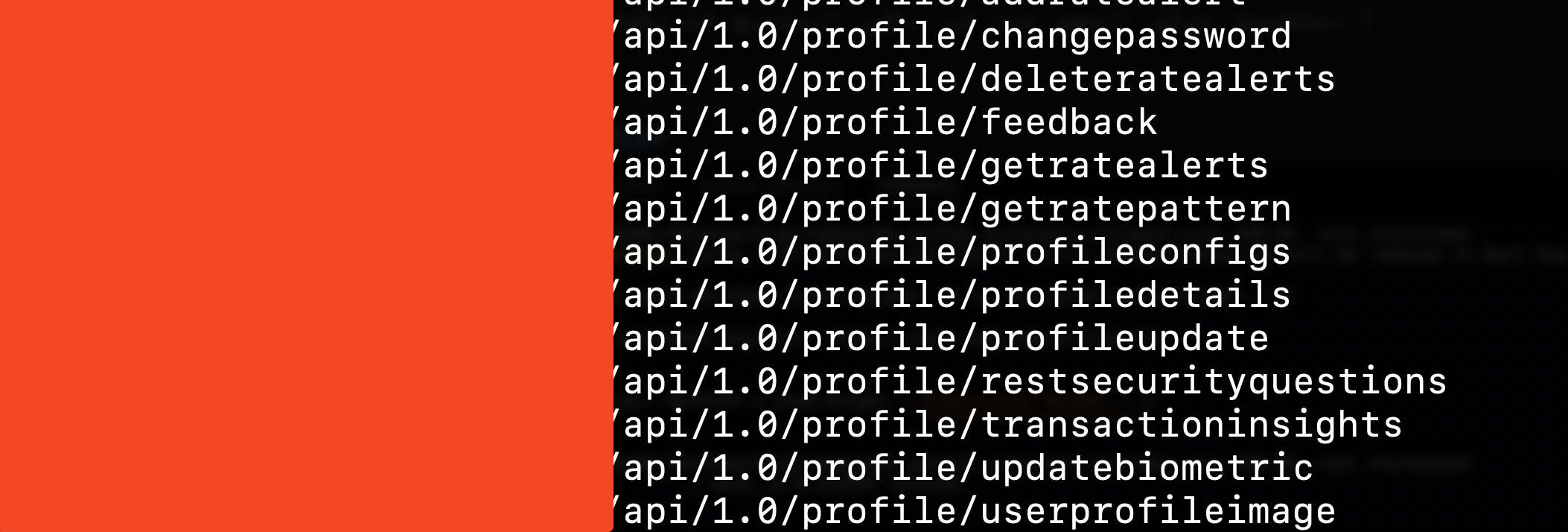

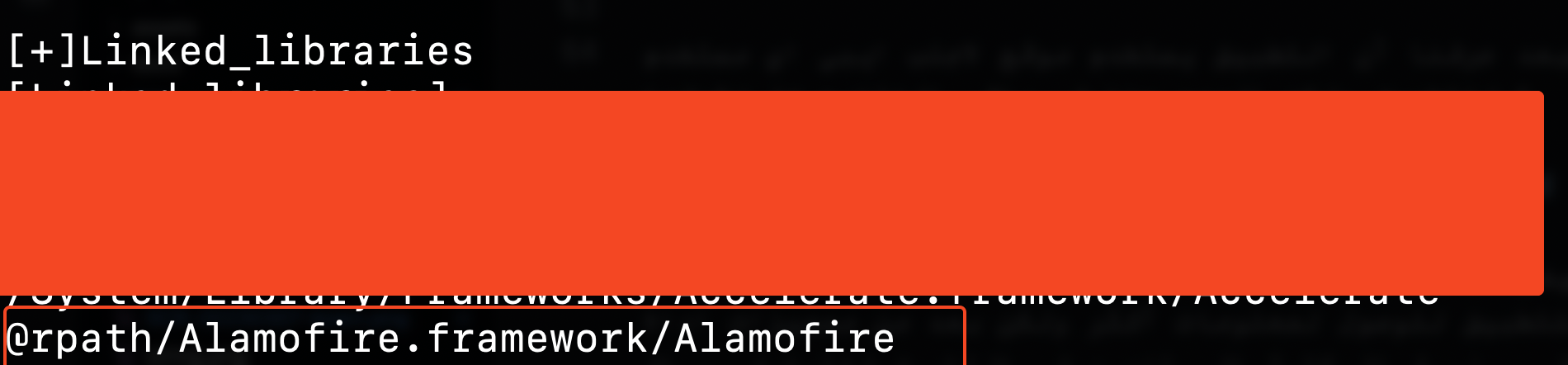

حلو مثل ماتشوفون لقينا روابط تخص API التطبيق ومنها راح نأخذ فكره عن التطبيق وطريقة عمله و بعد راح يفيدنا في عملية الهندسة العكسية للتطبيق للوصول لمعلومات أكثر ولكن بعد من ممميزات اداة IPA-SCOPE تجيب لك المكتبات المستخدمه في التطبيق بعد وهذا راح يفيدنا والسبب نعرف المكتبة المستخدمه في التطبيق للتعامل مع ال API فا أنا مسبقاُ أعرف المكتبة بس نشوف النتايج وتذكرو أسمها لأن راح نشوفها عند روابط ال API :

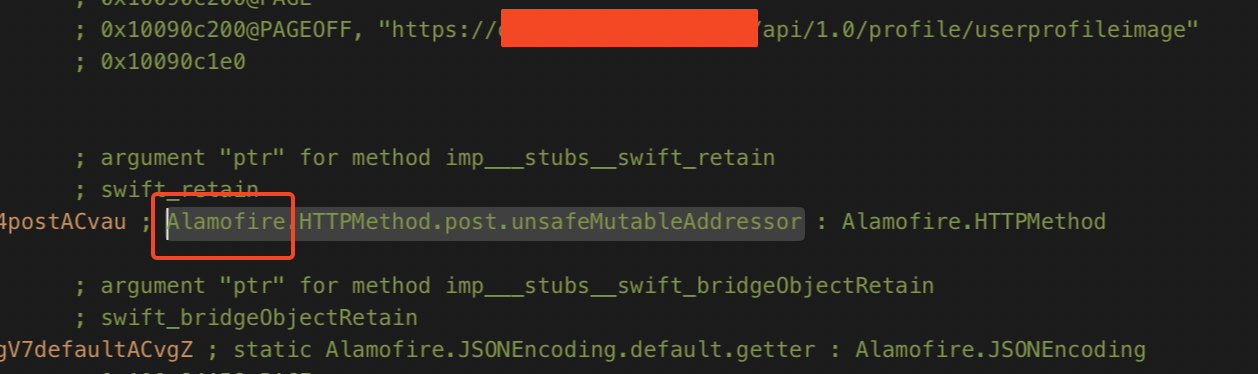

أسم المكتبة مثل ما نشوف Alamofire بس نبي نتأكد هل التطبيق يتعامل مع هذا المكتبة اذا يستدعي ال API او لا وكيف نتأكد ؟ عن طريق الهندسة العكسية طبعاً وراح أجرب على هذا الرابط مثلاً :

1

2

| https://test.com/api/1.0/profile/userprofileimage

|

فا مثل ماتشوفون الطلب من نوع POST وبعد المكتبة المستخدمه في ربط ال API في واجهة التطبيق نفس الي لقيناها في الفحص الساكن الي هي Alamofire فا بكذا أستفدنا من نتايج اداة IPA-SCOPE في جلب الطلبات الخاصه ب ال API وبعد أسم المكتبة وهاذي بتفدينا في تخطي ال SSL بذات أسم المكتبة وبعد في الهندسة العكسية وفهم التطبيق بدون ما نفتح التطبيق حتى وهذا من ضمن الأمثلة ليش الهندسة العكسية والتحليل الساكن مهم في تطبيقات ال IOS بعد ماعرفنا نوع الطلب نقدر بعد نعرف ال كم برامتر موجود فا كل ما طال وقتك في عميلة تحليل التطبيق كل ما وصلت لأشياء أكثر وبعد ملحوظة في الصورة الي فوق مثل ماتشوفون نوع الداتا في الريكوست هو JSON .

Some usfull tools

بذكر بعض الادوات والتامبلت المفيده :

1

2

| https://github.com/dmaral3noz/0xSaudi-Nuclei-Templates

|

تامبلت المبدع سعود العنزي تطلع لك ال API KEYS و الأيميلات والروابط بعد وتنفع للتطبيقات ال IOS وراح تطلع لك نتايج كويسة مثل ماهو موضح فالصوره تحت :

IPS-SCOPE

1

2

| https://github.com/xcodeOn1/ipa-scope.git

|

اداتي IPA-SCOPE اداة بسيطة جمعة في اغلب الطرق اليدويه الي منها تطلع منها معلومات مفيده مثل الروابط , والمكتبات , وبعض المعلومات الحساسه الي من الممكن تساعدك أن توصل لثغرات أكثر وهي المذكوره فالشرح .

1

2

| https://github.com/MobSF/Mobile-Security-Framework-MobSF

|

اداة غنيه عن التعريف تفيدك في تطبيقات ال IOS والأندرويد .

The End

أتمنى أنكم أستفدتو من المقالة ولو تحدثنا بشكل بسيط عن كيف تستفيد من نتائج الفحص اليدوي أو التحليل الساكن في الهندسة العكسية وتشرفوني في حسابي في تويتر :

Twitter :

1

| https://twitter.com/xcode0x

|

فا لو لاحظنا فوق عرفنا أن التطبيق يستخدم كلاود من نوع أمازون وبعد عرفنا أن التطبيق يستخدم موقع لاجلب ايبي اي مستخدم للتطبيق ولكن المهم هنا في باقي النتايج خل نشوفها :

فا لو لاحظنا فوق عرفنا أن التطبيق يستخدم كلاود من نوع أمازون وبعد عرفنا أن التطبيق يستخدم موقع لاجلب ايبي اي مستخدم للتطبيق ولكن المهم هنا في باقي النتايج خل نشوفها :  حلو مثل ماتشوفون لقينا روابط تخص API التطبيق ومنها راح نأخذ فكره عن التطبيق وطريقة عمله و بعد راح يفيدنا في عملية الهندسة العكسية للتطبيق للوصول لمعلومات أكثر ولكن بعد من ممميزات اداة IPA-SCOPE تجيب لك المكتبات المستخدمه في التطبيق بعد وهذا راح يفيدنا والسبب نعرف المكتبة المستخدمه في التطبيق للتعامل مع ال API فا أنا مسبقاُ أعرف المكتبة بس نشوف النتايج وتذكرو أسمها لأن راح نشوفها عند روابط ال API :

حلو مثل ماتشوفون لقينا روابط تخص API التطبيق ومنها راح نأخذ فكره عن التطبيق وطريقة عمله و بعد راح يفيدنا في عملية الهندسة العكسية للتطبيق للوصول لمعلومات أكثر ولكن بعد من ممميزات اداة IPA-SCOPE تجيب لك المكتبات المستخدمه في التطبيق بعد وهذا راح يفيدنا والسبب نعرف المكتبة المستخدمه في التطبيق للتعامل مع ال API فا أنا مسبقاُ أعرف المكتبة بس نشوف النتايج وتذكرو أسمها لأن راح نشوفها عند روابط ال API :  أسم المكتبة مثل ما نشوف Alamofire بس نبي نتأكد هل التطبيق يتعامل مع هذا المكتبة اذا يستدعي ال API او لا وكيف نتأكد ؟ عن طريق الهندسة العكسية طبعاً وراح أجرب على هذا الرابط مثلاً :

أسم المكتبة مثل ما نشوف Alamofire بس نبي نتأكد هل التطبيق يتعامل مع هذا المكتبة اذا يستدعي ال API او لا وكيف نتأكد ؟ عن طريق الهندسة العكسية طبعاً وراح أجرب على هذا الرابط مثلاً :